La cybersécurité des entreprises - Prévenir et guérir : quels remèdes contre les cyber virus ? - Sénat

![MAJ] Cybersécurité : quelle stratégie adopter pour sa sécurité informatique ? - Gestion & Stratégies MAJ] Cybersécurité : quelle stratégie adopter pour sa sécurité informatique ? - Gestion & Stratégies](https://www.gestion-strategies.fr/wp-content/uploads/2021/03/cyber-attaques-recentes.png)

MAJ] Cybersécurité : quelle stratégie adopter pour sa sécurité informatique ? - Gestion & Stratégies

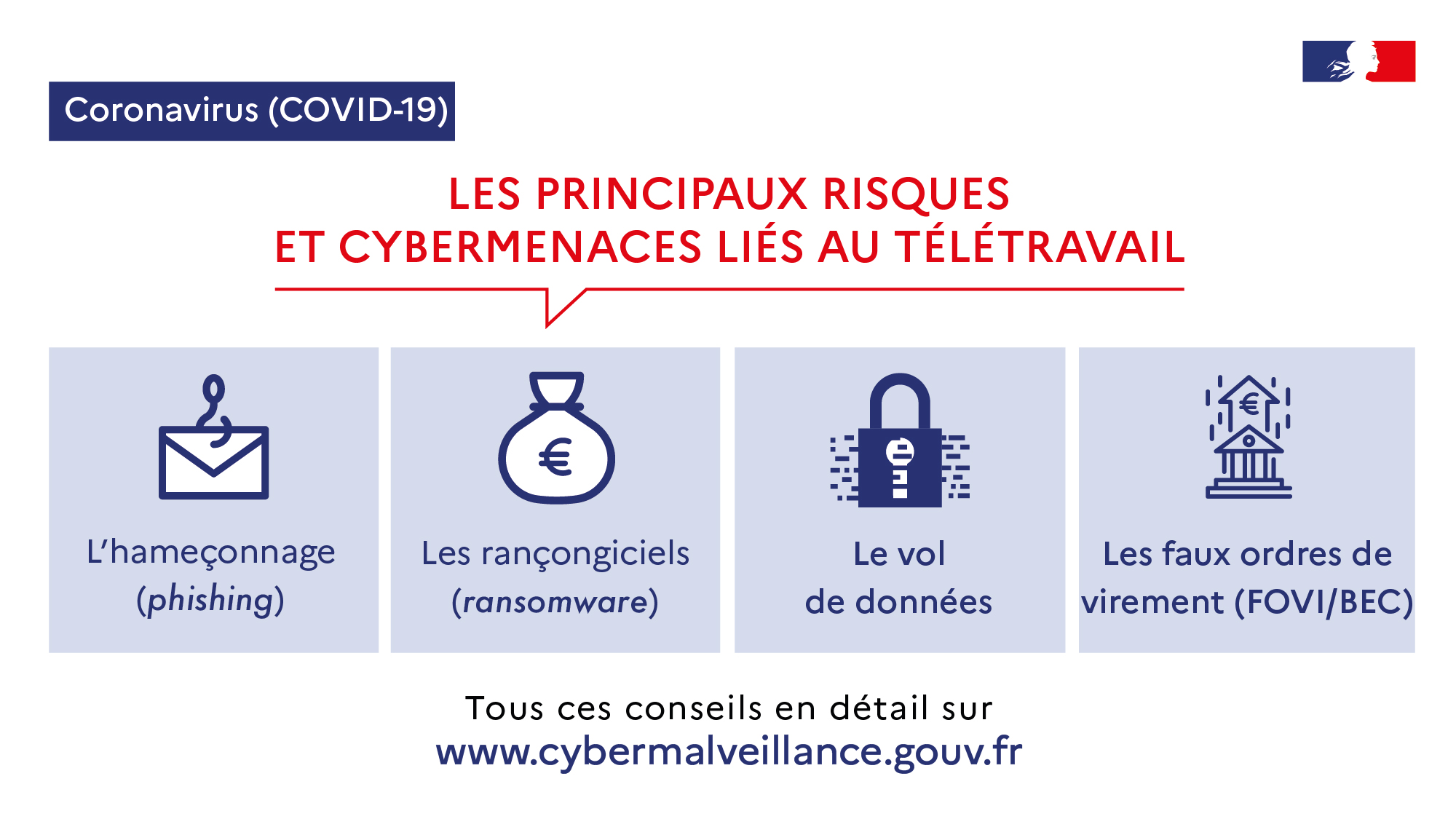

Recommandations de sécurité informatique pour le télétravail en situation de crise - Assistance aux victimes de cybermalveillance

Officiel Prevention : Sécurité au travail, prévention risque professionnel. Officiel Prevention, annuaire CHSCT

Les Virus Internet Ont Une Attaque De Lordinateur Illustration Virale De Dessin Animé De Vecteur De Cybercriminalité Sur Lécran Dordinateur Portatif Vecteurs libres de droits et plus d'images vectorielles de Virus informatique -